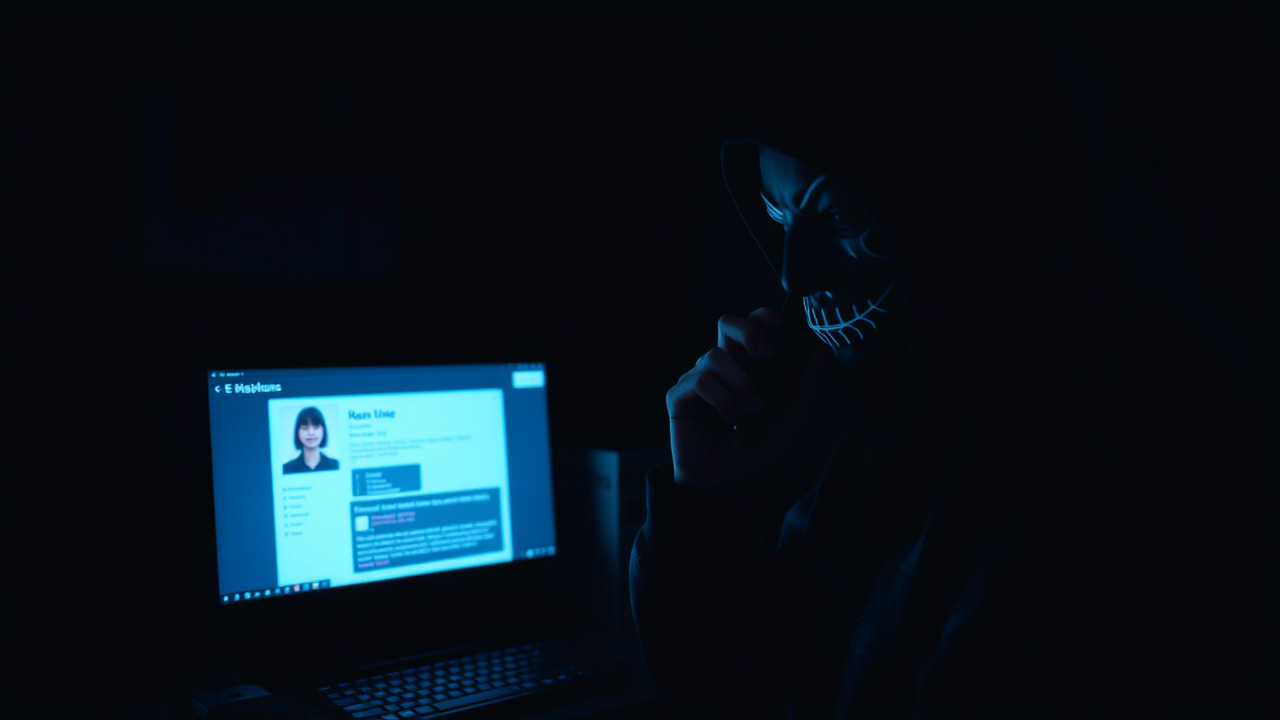

一、头脑风暴:四大典型信息安全事件(想象与事实交织)

在信息化浪潮的汹涌冲击下,安全事件如同暗流潜伏于企业的每一寸网络空间。下面列举的四个案例,或出自历史的真实教训,或是基于公开资料的典型情境,皆可为我们敲响警钟,帮助职工在脑中形成“安全红线”:

-

“假冒邮件”夺走千万元的金融诈骗

某大型制造企业的财务部门收到一封看似来自集团总部的紧急付款邮件,邮件中使用了与官方完全相同的排版、签名甚至 2025 年 12 月的会议纪要截图。财务人员在未核实的情况下,直接向攻击者提供的海外账户转账 1,200 万元,导致公司损失惨重。 -

“云配置泄露”让核心研发代码曝光

某软件公司在迁移至公有云时,开发团队误将 S3 存储桶的访问权限设置为“Public Read”。结果,一个偶然的安全研究员通过搜索引擎发现了该存储桶,瞬间下载了包含公司核心产品源代码的压缩包,导致技术竞争优势瞬间被剥夺。 -

“IoT 设备僵尸网络”拖垮生产线

某工厂的智能传感器系统使用了默认的管理密码,并未及时升级固件。黑客利用这些漏洞,将数百台传感器接入僵尸网络。随后,在一次未公开的演练中,这些被控制的设备被指令同步发送错误指令,导致生产线临时停机,累计损失约 300 万元。 -

“内部人员泄密”导致重大项目流产

某项目组的一名资深工程师因个人经济压力,将正在研发的专利技术文档复制至个人云盘,并通过微信将文件发给外部合作伙伴。该文件随后在互联网上被公开,竞争对手迅速抢占市场,原项目因技术泄露而被迫撤销。

二、案例深度剖析:从根因到防御路径

1. 假冒邮件夺走千万元的金融诈骗

- 攻击手段:社会工程学 + 邮件伪造(SPF、DKIM、DMARC 记录被绕过)

- 根本原因:缺乏多因素验证(MFA)与业务流程分离;财务审批链未实现“逆向确认”。

- 防御建议:

- 对所有涉及财务转账的邮件强制使用数字签名并建立白名单;

- 引入基于手机令牌或硬件密钥的二次审批,任何超过 5 万元的付款必须通过语音或视频方式再次确认;

- 定期开展模拟钓鱼演练,提高全员对“紧急”情境的警惕度。

“防人之未然,胜于防人之已然。”——《左传·僖公二十三年》

2. 云配置泄露让核心研发代码曝光

- 攻击手段:误配置(公开读写)+ 信息收集(搜索引擎索引)

- 根本原因:缺少云安全基线,未采用基础设施即代码(IaC)审计;运维人员对权限最小化原则认识不足。

- 防御建议:

- 使用云服务提供商的“安全配置检查”工具(如 AWS Config、Azure Policy)进行持续合规扫描;

- 将敏感代码存放在受管的代码托管平台(GitLab、GitHub Enterprise)并启用 SAST/DAST;

- 对所有关键资源实行“零信任”访问控制,采用角色划分(RBAC)并定期审计。

3. IoT 设备僵尸网络拖垮生产线

- 攻击手段:默认密码 + 漏洞利用(未打补丁)→ 僵尸网络(Botnet)

- 根本原因:设备生命周期管理缺失,未对固件更新进行集中调度;缺乏网络分段与异常流量监测。

- 防御建议:

- 对所有联网设备实施统一的身份认证(PKI 证书或基于拓扑的 MAC 绑定);

- 将业务网络与工业控制网络通过防火墙或 VLAN 隔离,并启用入侵检测系统(IDS)监测异常指令;

- 建立“补丁即服务”平台,确保每一次固件升级都有记录且可回滚。

4. 内部人员泄密导致重大项目流产

- 攻击手段:内部威胁(有意泄露)+ 非受控数据流出渠道(个人云盘、即时通讯)

- 根本原因:缺乏数据分类分级、离职或压力管理机制不足;未对关键文档实施 DLP(数据防泄露)策略。

- 防御建议:

- 将公司核心资产进行分级标记(如 “机密”“内部”),并强制使用受控的文档共享平台;

- 对敏感文档开启水印、访问日志与不可复制(Read‑only)模式;

- 实施员工心理健康与合规教育,建立匿名报告渠道,及时发现并干预潜在风险。

三、数据化、智能化、自动化的融合——信息安全的全新时代

1. 数据化:信息即资产,资产即数据

在 2026 年的数字经济中,企业的每一次业务决策都离不开数据支撑。数据泄露已不再是“偶发事件”,而是系统性风险。我们必须把 数据生命周期管理(DLM) 纳入日常运营,明确 采集、存储、处理、共享、销毁 各环节的安全要求。

2. 智能化:AI 助力威胁检测,机器学习辨识异常

- 行为分析:通过机器学习模型建立用户与设备的基线行为,一旦出现偏离(如凌晨大批文件下载),系统即可自动触发告警甚至隔离。

- 漏洞预测:利用 AI 对公开的 CVE 数据进行趋势预测,帮助运维团队提前修补即将被利用的漏洞。

- 对抗钓鱼:智能邮件网关能够在邮件正文中识别伪造的品牌标识或社会工程学关键词,实时阻断。

正所谓“借古开今”,古人以六韬谋略布局,现在我们以 AI 为“智囊”,为企业筑起更高的防线。

3. 自动化:从手工到“一键”响应的演进

- 自动化编排(SOAR):将威胁情报、检测告警、响应脚本串联,实现 “检测—响应—修复” 的闭环。

- 基础设施即代码(IaC)安全:在 Terraform、Ansible 等代码中嵌入安全审计步骤,提交前即完成合规检查。

- 持续合规:通过自动化策略引擎(如 Cloud Custodian)实时监控云资源配置,违规即自动整改。

这些技术的融合并非单纯的“硬件升级”,而是 人机协同 的新范式。只有让每位职工懂得“为什么要用”,才能真正释放技术的防护潜能。

四、号召全员参与信息安全意识培训——从“要我学”到“我愿学”

1. 培训的重要性

- 提升防御深度:据 Gartner 2025 年报告,员工行为是导致 95% 安全事件的根本因素。只有让每位同事都具备最基本的安全识别能力,才能在第一线拦截威胁。

- 符合合规要求:ISO/IEC 27001、等保 2.0 均要求组织对员工进行定期安全教育,缺失即视为合规缺口。

- 营造安全文化:安全不仅是技术,更是一种价值观。当安全理念渗透到日常对话、会议报告、甚至茶歇时,企业的整体抗风险能力将得到根本提升。

2. 培训内容概览(结合本公司实际)

| 模块 | 关键要点 | 互动形式 |

|---|---|---|

| 网络钓鱼防护 | 识别伪造邮件、链接、附件;使用 DMARC 检查工具 | 案例演练、即时投票 |

| 云安全基础 | 权限最小化、加密存储、配置审计 | 实战演练(误配置检测) |

| 工业控制系统(ICS)安全 | 设备分段、固件更新、异常指令检测 | 桌面模拟(僵尸网络) |

| 内部数据保护 | DLP、数据分类、离职交接 | 情景剧(泄密防范) |

| AI 与自动化 | 行为分析、SOAR 流程、IaC 审计 | 动手实验(自动化响应脚本) |

3. 培训的组织方式

- 分层次、分角色:针对管理层、技术人员、非技术职员分别设计深度不同的课程;管理层重点在风险评估与治理,技术人员侧重实战操作,普通职员以日常防护为主。

- 线上 + 线下混合:利用公司内部学习平台发布微课视频,配合每周一次的现场研讨会,确保“学以致用”。

- 激励机制:设立“安全明星”榜单、颁发学习徽章,优秀学员可获得公司内部积分或培训费用报销,形成正向循环。

正如《大学》所云:“格物致知,正心诚意”,我们要把“格物”落到每一次网络交互之上,把“致知”体现在每一次安全决策之中。

4. 培训时间表(示例)

- 第一周:安全意识启动仪式 + 钓鱼邮件案例回顾

- 第二周:云安全与合规检查实战

- 第三周:ICS 设备安全实验室(模拟攻击)

- 第四周:内部数据泄露防护工作坊 + 角色扮演

- 第五周:AI 赋能安全运营(SOAR 演练)

- 第六周:综合测评与经验分享会

每位职工完成全部模块后,需通过统一的 信息安全能力测评,合格者将获得公司颁发的 《信息安全合格证》,并加入 “安全护航小组”,在日常工作中发挥示范作用。

五、结语:让安全成为每个人的日常习惯

信息安全不再是 IT 部门的专属战场,而是全员共同守护的“公司护城河”。从 “假冒邮件” 到 “云泄露”、从 “IoT 僵尸网络” 到 “内部泄密”,每一次失误背后都隐藏着“人、技术、流程”的缺口。我们必须把 数据化、智能化、自动化 融入业务全链条,让技术为人服务,让每位同事都成为安全的第一道防线。

正如《易经》所言:“防微杜渐,未雨绸缪”。让我们在即将开启的信息安全意识培训中,携手学习、共同成长,把潜在风险化作前进的动力,让企业在数字化浪潮中稳健前行。

昆明亭长朗然科技有限公司致力于让信息安全管理成为企业文化的一部分。我们提供从员工入职到退休期间持续的保密意识培养服务,欢迎合作伙伴了解更多。

- 电话:0871-67122372

- 微信、手机:18206751343

- 邮件:info@securemymind.com

- QQ: 1767022898