第一章:命运的拐角

杭中宾原本是杭州中区一家知名房地产公司中层经理,年薪过万,生活安稳。曾经,他在公司内部负责招商与项目管理,手握“黄金钥匙”。但随着房地产调控的加码,行业需求骤然萎缩,杭中宾所负责的项目逐步被剃掉。一次会议,他被告知将被降级到办公室文员——一份“安全工作”,这让他从繁忙的商务谈判,坠入了无名的文书堆里。

在同一时间,刁珣琦——曾在生物智能育种领域深耕十年的资深专业人员,正在一家知名生物科技公司担任研发主管。行业因技术瓶颈和监管加严,业务不断被压缩。她的实验室被迫停工,科研经费被压缩,甚至连最基本的设备都被收回。面对这一切,刁珣琦陷入了深深的迷茫,她的专业技能与市场需求格格不相符。

顾嫒菱,是一个在涉密机关单位任职的机要工作人员,负责机密文件的加密与分发。由于单位内部管理松散,信息安全培训不到位,她多次在内部邮件中接触到钓鱼链接,导致一次关键项目的密件泄漏。更糟的是,她被迫面对部门的强制停职调查,甚至可能被免职。

阮岭知,原本在高精度传感器行业担任技术总监,负责公司的核心技术研发。随着行业竞争的加剧,市场份额被新兴企业蚕食。公司被迫裁员,阮岭知失去了职务,手中的技术文档也被公司非法卖给了竞争对手,导致技术泄漏,市场口碑大打折扣。

四人在各自的困境中,开始寻找问题的根源。最初他们认为是经济大环境不利,资本贪婪、竞争无序是主要原因。但在一次偶然的技术支持会上,他们发现更深层次的问题。

“如果不是因为这些大环境,我也不至于这么深陷。” 杭中宾说。

“我也不想让我的团队因缺乏安全意识被攻击。” 刁珣琦插话。

“我接到的那封邮件本不该打开。” 顾嫒菱低声道。

“我们的传感器技术被黑客利用,直接导致客户信任度下降。” 阮岭知叹息。

于是,他们决定展开一次深入调查,找出隐藏在表面背后的真相。

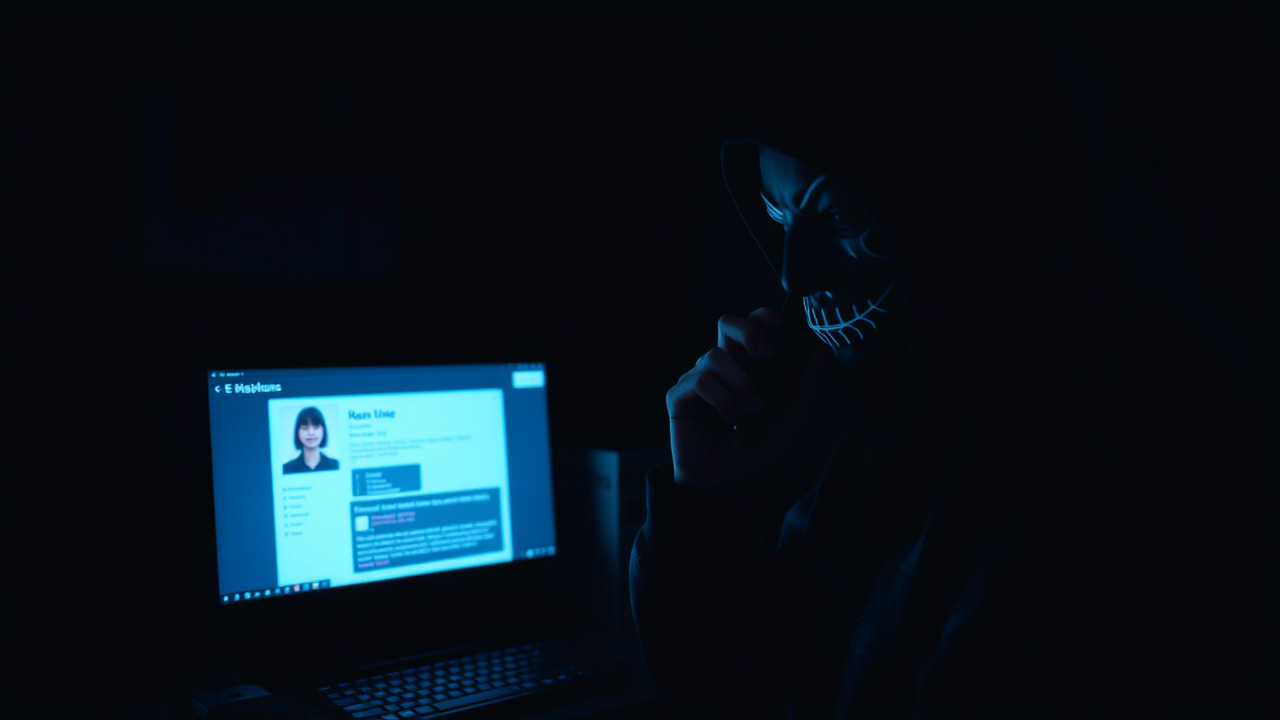

第二章:暗网的阴影

四人通过信息安全论坛、社交媒体、甚至旧友的推荐,联系到了一个名叫“云端守护者”的网络安全顾问团队。团队负责人暗示,这一连串的安全事件与一个名为萧铮治的黑客团伙有关。萧铮治的手段多样:从钓鱼邮件、字典攻击到供应链攻击,再到勒索软件,一次都不放过。

他们先后发现:

-

钓鱼邮件:顾嫒菱的机密文件在一次内部邮件中被植入了恶意链接,导致其加密密钥被泄漏。

-

字典攻击:刁珣琦的实验室系统在密码管理上使用了弱口令,被快速破解,科研数据被盗。

-

供应链攻击:阮岭知的公司在采购传感器组件时,被供应商植入了后门,导致硬件被远程控制。

-

勒索软件:杭中宾所在的房地产公司文件系统被勒索软件锁定,所有项目文件被加密,业务停摆。

他们意识到,这四个案例虽各自独立,却共通点在于信息安全意识薄弱与缺乏系统培训。萧铮治正是利用这些漏洞,赚取不法利益。

第三章:决战前的自我审视

在了解真相后,四人开始反思自己的过错。

杭中宾:他曾经以为“安全”只是技术层面的硬件防护,忽视了员工培训和风险意识。此时,他深知自己对团队的管理失职,导致同事无法识别钓鱼邮件,直接导致项目被攻击。

刁珣琦:她过于执迷科研,忽略了对实验室信息系统的安全更新。她的同事在日常工作中使用的密码管理软件未得到更新,造成了字典攻击的风险。

顾嫒菱:她的单位在机要文件处理上一直采用手工加密与简单口令,缺乏多因素认证。她的自信与疏忽直接导致了机密泄漏。

阮岭知:他未能对供应链进行风险评估,导致硬件供应商被利用。与此同时,他对公司内部安全策略的制定也过于宽松。

他们决定,除了找出并摧毁萧铮治的势力外,还要对自己的组织和自身进行彻底整改。

第四章:协作与破局

他们先制定了四项行动计划:

-

内部安全教育:每周进行一次安全培训,涵盖钓鱼识别、密码管理、供应链风险评估等。

-

安全工具升级:使用多因素认证、密码管理器、反病毒系统、入侵检测系统等。

-

第三方安全审核:邀请外部安全机构对供应链进行评估。

-

危机应急预案:建立快速响应团队,对信息泄漏或勒索软件事件做出即时处理。

随后,四人联手组织了一场“安全黑客马拉松”,邀请业内专业人士对他们的系统进行渗透测试。通过测试,他们发现系统中存在大量安全漏洞。一次次的漏洞整改,使得他们的系统安全度大幅提升。

在此过程中,杭中宾与顾嫒菱的关系逐渐升温。两人从最初的互相指责,变成了彼此的支持。一次在夜色的办公室里,顾嫒菱说:“如果没有你,我不知道怎样抵御这次勒索。” 杭中宾握住她的手:“安全从未像现在这么重要。”

第五章:与萧铮治的终极对决

在对系统进行整改后,四人获得了新的机会。杭中宾的公司因为新一轮项目被邀请为某大型企业提供安全咨询;刁珣琦被一家知名科研院所聘请重建实验室安全体系;顾嫒菱重新回到机要部门,成为信息安全主管;阮岭知则加入一家专业的硬件安全公司,负责供应链安全。

在一次公开的网络安全研讨会上,四人受邀分享他们的经验。此时,萧铮治出现了,他在研讨会上自夸自己成功渗透了多家企业,导致巨额损失。就在他即将演讲时,四人联合使用之前建立的应急预案,迅速锁定并隔离了他的攻击源,导致他被警方逮捕。萧铮治的团伙在被捕后被彻底粉碎。

此时,四人的经历被媒体广泛报道,成为全国信息安全案例的标杆。他们的故事激发了更多企业重视信息安全,推动了全社会对信息安全的普遍关注。

第六章:升华与未来

杭中宾:从中学到“安全是经营的根基”,他在公司内部设立了“安全顾问团队”,并推行“安全即利润”理念。

刁珣琦:她成立了自己的生物信息安全公司,专注于为生物科研机构提供信息安全解决方案。

顾嫒菱:成为了机关单位信息安全培训的专家,编写了《机要文件安全手册》,并在全国范围内推广。

阮岭知:创建了一家供应链安全评估公司,帮助企业评估并提升硬件供应链的安全性。

他们的友情在共同的使命中升华,杭中宾与顾嫒菱终于走到了一起。他们的恋爱故事被视为“安全与爱的共赢”。

结语:信息安全的时代呼声

故事中的四人,经历了市场萎缩、企业倒闭、信息泄漏等多重打击,却在危机中找到了新的生机。最重要的是,他们认识到信息安全意识的缺失、机构培训不到位、以及外部恶意攻击是导致失败的关键因素。正如那句古训所言:“防患未然。”在今天,企业、机构乃至每个人,都需要对信息安全进行持续关注与教育。

我们倡议:

- 企业层面:制定全面的信息安全政策,配备专业团队。

- 政府层面:出台针对中小企业的信息安全扶持政策,提供技术援助。

- 社会层面:普及信息安全基础知识,让每个人都成为防护的第一道屏障。

让我们携手,以杭中宾、刁珣琦、顾嫒菱、阮岭知为榜样,推动全社会的信息安全与保密意识教育,让安全不再是可有可无,而是生存与发展的基石。

昆明亭长朗然科技有限公司致力于让信息安全管理成为企业文化的一部分。我们提供从员工入职到退休期间持续的保密意识培养服务,欢迎合作伙伴了解更多。

- 电话:0871-67122372

- 微信、手机:18206751343

- 邮件:info@securemymind.com

- QQ: 1767022898