你是否曾好奇过,我们每天使用的数字世界,那些看似无形的图片、音乐、视频,背后究竟隐藏着怎样的安全机制?有没有可能,你的珍贵内容正在悄无声息地被“窃取”?本文将带你深入探索数字世界的安全隐患与防护之道,从古至今的信息保护技术,到现代的数字水印与隐写术,再到应对这些威胁的策略,我们将用通俗易懂的方式,揭开数字世界的安全面纱。

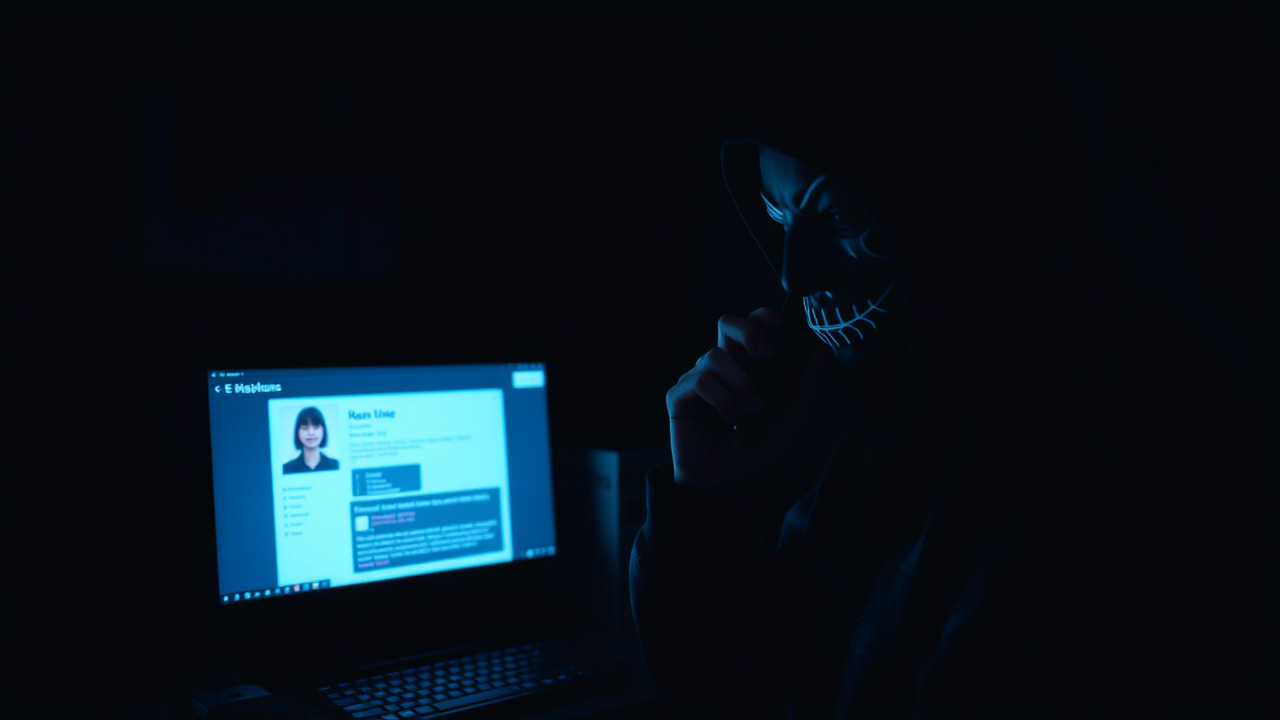

引言:数字时代的“盗版”与“泄密”

想象一下,你精心制作的婚礼视频,承载着无数美好的回忆。然而,在数字时代,这种珍贵的回忆却面临着“盗版”和“泄密”的威胁。未经授权的复制、传播,甚至恶意篡改,都可能对个人和组织造成严重的损失。这就像古代的珍宝被盗,不仅损失了物质财富,更失去了精神价值。

信息安全,正是为了保护这些数字资产,构建一个安全可靠的数字环境。而在这场无形的战争中,我们面临着一个根本性的问题:如何确保信息在传输、存储和使用过程中,能够得到有效的保护,防止被未经授权的访问和利用?

第一章:数字水印:信息安全的“隐形标记”

在信息安全领域,一个重要的概念就是“数字水印”(Digital Watermarking)。它就像在你的作品上添加一个隐形的签名,即使作品被复制或修改,也能证明其所有权和来源。

数字水印的工作原理:

数字水印并非直接加密信息,而是将信息以一种难以察觉的方式嵌入到内容本身中。例如,在图像中,可以通过微调像素的颜色或亮度来实现;在音频中,则可以通过改变音频的频率或相位来实现。

数字水印的分类:

- 可见水印: 这种水印可以被肉眼看到,通常以文字或标志的形式出现在图像或视频上。它的主要目的是为了提醒人们版权保护,并起到一定的威慑作用。

- 不可见水印: 这种水印无法被肉眼察觉,但可以通过特定的软件或算法来检测和提取。它通常用于版权保护和内容溯源。

数字水印的优势:

- 版权保护: 可以证明作品的版权所有者,防止未经授权的复制和传播。

- 内容溯源: 可以追踪内容的来源,防止虚假信息的传播。

- 数据完整性校验: 可以检测内容是否被篡改。

数字水印的挑战:

- 鲁棒性: 水印需要能够抵抗各种常见的图像或视频处理操作,例如压缩、裁剪、旋转等。

- 隐蔽性: 水印需要尽可能地隐蔽,以免影响用户体验。

- 容量: 水印需要能够携带足够的信息,例如版权所有者、作品名称等。

案例:保护音乐版权的数字水印

许多音乐公司都使用数字水印来保护他们的音乐版权。例如,一些音乐平台会在歌曲的音频文件中嵌入一个不可见的水印,用于追踪歌曲的来源和传播路径。如果一首歌曲被非法复制或传播,就可以通过检测水印来确定其来源,并采取相应的法律行动。

第二章:隐写术:信息安全的“潜行者”

隐写术(Steganography)是一种隐藏信息的技术,它与密码学不同,密码学是通过加密来保护信息,而隐写术则是将信息隐藏在其他数据中,使其不被察觉。

隐写术的工作原理:

隐写术可以将信息隐藏在各种各样的载体中,例如图像、音频、视频、文本等。隐藏信息的方法有很多种,例如:

- 图像隐写: 通过改变图像中像素的颜色或亮度来实现。

- 音频隐写: 通过改变音频的频率或相位来实现。

- 视频隐写: 通过改变视频帧的像素值来实现。

隐写术的优势:

- 隐蔽性: 隐藏的信息不被察觉,难以被发现。

- 安全性: 即使攻击者能够访问载体,也无法轻易发现隐藏的信息。

隐写术的挑战:

- 容量: 隐藏的信息容量通常比较有限。

- 鲁棒性: 隐藏的信息容易受到各种数据处理操作的影响,例如压缩、裁剪、旋转等。

- 可信度: 隐藏的信息需要能够保证其可信度,防止被篡改。

案例:军工领域的隐写术应用

隐写术在军工领域有着广泛的应用。例如,士兵可以通过将秘密信息隐藏在照片或地图中,进行安全可靠的通信。这种通信方式可以避免被敌人窃听,确保信息的安全传输。

第三章:信息安全威胁与应对策略

在数字时代,信息安全面临着各种各样的威胁,例如:

- 恶意软件: 病毒、蠕虫、木马等恶意软件可以感染计算机系统,窃取用户信息、破坏数据、甚至控制整个系统。

- 网络攻击: 黑客可以通过各种手段入侵计算机系统,窃取敏感信息、破坏网络服务、甚至进行勒索。

- 数据泄露: 由于人为疏忽、系统漏洞或恶意攻击等原因,敏感信息可能会被泄露给未经授权的人员。

- 社会工程学: 攻击者通过欺骗、诱导等手段,获取用户的个人信息和系统访问权限。

应对策略:

- 安装杀毒软件: 定期更新杀毒软件,并进行全盘扫描,可以有效防御恶意软件的感染。

- 使用防火墙: 防火墙可以阻止未经授权的网络访问,保护计算机系统免受网络攻击。

- 加强密码管理: 使用强密码,并定期更换密码,可以防止密码泄露。

- 谨慎对待电子邮件和链接: 不要轻易打开不明来源的电子邮件和链接,以免感染恶意软件或遭受网络攻击。

- 定期备份数据: 定期备份重要数据,可以防止数据丢失。

- 学习信息安全知识: 了解常见的安全威胁和防护方法,可以提高自身的安全意识。

案例:银行系统的数据保护

银行系统是存储大量敏感信息的关键系统,因此需要采取严格的安全措施来保护。例如,银行会使用多重加密、访问控制、入侵检测等技术,防止黑客入侵和数据泄露。此外,银行还会定期进行安全审计,发现和修复系统漏洞,确保系统的安全可靠。

第四章:未来展望:量子计算与信息安全

随着量子计算技术的快速发展,信息安全面临着新的挑战。量子计算机可以破解目前广泛使用的加密算法,从而威胁到数字世界的安全。

为了应对量子计算的威胁,研究人员正在积极开发抗量子加密算法。这些算法基于数学难题,即使量子计算机也难以破解。

结论:

信息安全是数字时代的重要组成部分。通过了解数字水印、隐写术等信息保护技术,以及常见的安全威胁和应对策略,我们可以构建一个更加安全可靠的数字环境。

关键词: 数字水印 隐写术 信息安全 威胁应对

补充说明:

本文旨在以通俗易懂的方式介绍信息安全知识,对于读者在这方面的知识是空白的假设,因此尽可能使用类比、案例等方式进行解释。

为什么需要深入了解信息安全?

- 保护个人隐私: 保护个人信息不被泄露,避免遭受诈骗、身份盗用等风险。

- 维护企业利益: 保护企业知识产权、商业机密等,避免遭受经济损失。

- 保障国家安全: 保护国家关键基础设施、军事信息等,避免遭受网络攻击和破坏。

- 构建和谐社会: 维护网络空间的秩序,打击网络犯罪,营造良好的网络环境。

如何持续学习信息安全知识?

- 阅读相关书籍和文章: 了解最新的安全威胁和防护方法。

- 参加安全培训课程: 学习专业的安全技能。

- 关注安全社区和论坛: 与其他安全专家交流经验。

- 参与开源安全项目: 贡献自己的力量,提升安全技能。

重要提示:

信息安全是一个持续学习和实践的过程,需要不断更新知识和技能。不要掉以轻心,时刻保持警惕,才能保护自己和企业的数字资产。

昆明亭长朗然科技有限公司关注信息保密教育,在课程中融入实战演练,使员工在真实场景下锻炼应对能力。我们的培训方案设计精巧,确保企业在面临信息泄露风险时有所准备。欢迎有兴趣的客户联系我们。

- 电话:0871-67122372

- 微信、手机:18206751343

- 邮件:info@securemymind.com

- QQ: 1767022898