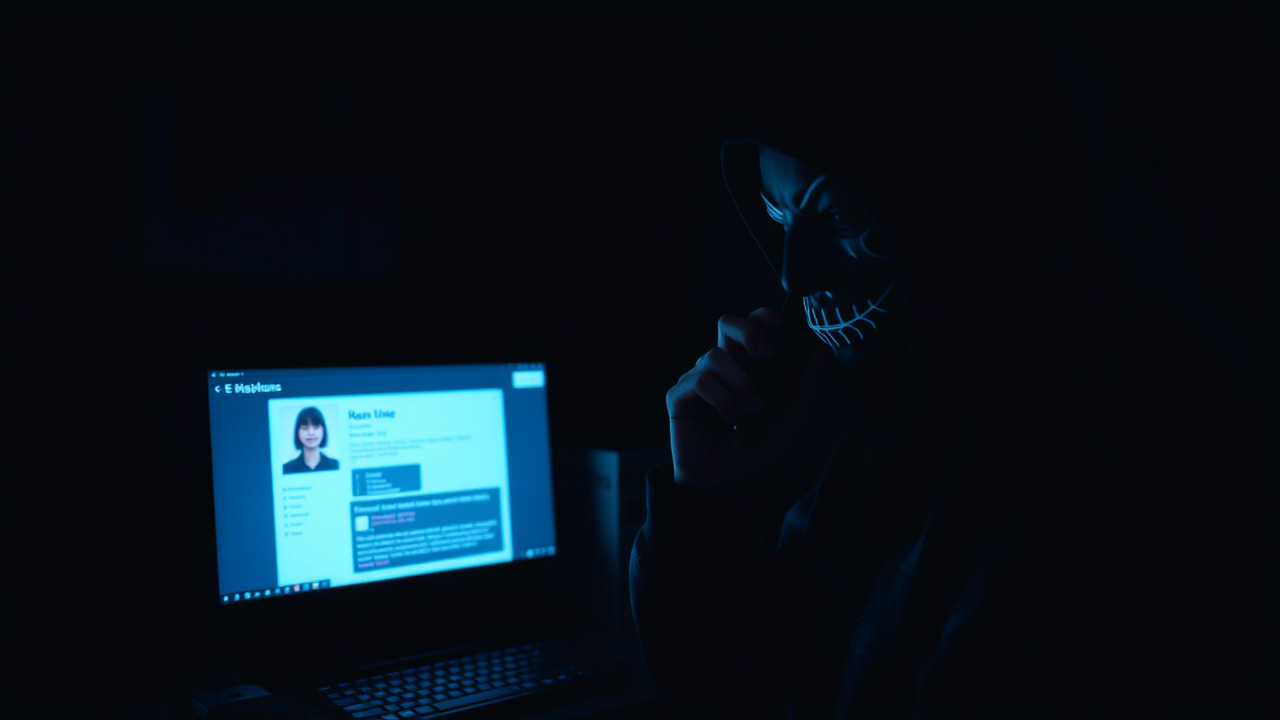

前言:数字时代的信任危机

你是否曾经收到过一封看似友好的邮件,附带一张诱人的照片?是否在下载软件时,不小心点击了几个弹窗?这些看似微不足道的行为,很可能在无意中打开了数据泄露的大门,让你的个人信息暴露在风险之中。

从1988年的互联网虫,到如今无处不在的物联网风暴,网络安全威胁从未停止进化。 它们不仅影响着大型企业和政府机构,更威胁着每一个普通用户的数字生活。本文将带领你回顾网络安全发展的历史,深入剖析各类恶意软件的工作原理,并为你提供实用的安全意识和保密常识,让你成为自己数据安全的守护者。

第一部分:网络安全的回溯与进化 – 从互联网虫到Love Bug

1.1 互联网虫的诞生:无意的警示

1988年,一位名叫Robert Morris Jr.的程序员,为了一个“实验”,创造了一个名为互联网虫的程序。这个程序旨在测试网络中机器的复制能力,但他却忽略了一个关键问题:程序存在缺陷,导致其失控地在网络中扩散,感染了当时约10%的Arpanet机器。

想象一下,当时的互联网就像一条拥堵的高速公路,每辆车都是一台电脑。互联网虫就像是无序涌入的车辆,不仅阻塞了交通,还可能造成车辆损坏。这次事件敲响了警钟,让人们意识到网络安全的重要性。

故事案例一:银行的噩梦

一家大型银行,在互联网虫爆发后,未能及时发现并隔离受感染的机器。攻击者利用漏洞,盗取了银行客户的账户信息,造成了巨大的经济损失和声誉损害。

1.2 Love Bug:用户是最大的安全漏洞

2000年,Love Bug 病毒以“我爱你”为主题,通过电子邮件传播。它利用了人们的好奇心和信任,诱骗他们打开病毒附件。

Love Bug病毒作者Onel de Guzman,只是一个计算机科学专业的贫困学生,他本想通过盗取他人 ISP 账号来免费上网。然而,这个看似简单的恶作剧,最终导致了数百万美元的损失,并深刻揭示了用户安全意识的重要性。

故事案例二:公司“我爱你”灾难

一家加拿大公司,在其员工电脑上安装了防火墙,试图阻止Windows可执行文件的进入。然而,员工们却拥有自己的个人Webmail账号,Love Bug病毒便借此进入了公司网络。 员工还被告知将公司目录添加到他们的地址簿,当85000个邮件客户端试图发送“我爱你”时,公司遭受了崩溃,教训深刻。

1.3 从病毒到蠕虫:传播方式的进化

早期病毒需要人工干预才能传播,而蠕虫则可以自动传播,速度更快,范围更广。Love Bug 就是一个典型的蠕虫,它利用电子邮件自动传播,极大地扩大了感染范围。

第二部分:恶意软件的演变:从专业到自动化

2.1 Flash 蠕虫:自动化攻击的崛起

Flash 蠕虫利用自动化扫描工具,寻找并攻击存在漏洞的机器,比如Code Red和Slammer,它们能在数小时或数分钟内感染所有易受攻击的机器。 这推动了人们对自动化防御机制的研究。

2.2 间谍软件与广告软件:隐秘的威胁

间谍软件收集用户的个人信息,并将其发送给第三方,而广告软件则会弹出广告窗口。 很多情况下,间谍软件和广告软件会捆绑在一起,让用户难以察觉。

故事案例三:家庭隐私泄露事件

一位母亲怀疑自己的孩子沉迷网络游戏,便偷偷安装了间谍软件来监视孩子的上网行为。然而,这些间谍软件不仅收集了孩子的个人信息,还泄露给黑客,导致孩子遭受网络欺凌。

2.3 犯罪集团的介入:专业化和商业化

从2004年到2006年,恶意软件编写者从业余爱好者变成了专业的犯罪分子,他们开始利用网络犯罪论坛和地下市场进行交易,出售恶意软件和攻击服务。这使得恶意软件攻击更加频繁和复杂。

2.4 Botnet:大规模的网络控制

Botnet是指被黑客控制的大量计算机网络,黑客可以利用 Botnet 进行DDoS攻击、发送垃圾邮件、窃取个人信息等。

2.5 营销手段的运用:诱骗用户点击恶意链接

黑客利用各种营销手段来诱骗用户点击恶意链接,例如伪装成新闻网站、社交媒体页面、游戏下载页面等。

第三部分:网络安全意识与保密常识:构建你的安全屏障

3.1 了解常见的网络攻击类型

- 钓鱼攻击 (Phishing): 黑客伪装成可信的实体,例如银行或社交媒体,诱骗用户提供个人信息。

- 勒索软件 (Ransomware): 加密用户的文件,并勒索赎金。

- DDoS 攻击 (Distributed Denial of Service): 通过大量计算机对目标服务器发起攻击,使其无法正常提供服务。

- SQL 注入 (SQL Injection): 利用应用程序的漏洞,插入恶意 SQL 代码,窃取数据库信息。

- 跨站脚本攻击 (Cross-Site Scripting, XSS): 在 Web 页面中插入恶意脚本,窃取用户 Cookie 或进行其他恶意操作。

3.2 提升安全意识的最佳实践

- 谨慎对待电子邮件: 不要轻易打开不明来源的邮件附件,不要点击可疑链接。 检查发件人的电子邮件地址是否可疑,留意语法错误和拼写错误。

- 强密码策略: 使用强密码,并定期更换。 强密码应包含大小写字母、数字和符号,且长度不低于 12 位。

- 双因素认证 (Two-Factor Authentication, 2FA): 在支持 2FA 的账户上启用 2FA,例如电子邮件、社交媒体、银行账户等。

- 及时更新软件: 及时更新操作系统、浏览器、应用程序等,修补安全漏洞。

- 安装防病毒软件: 安装可靠的防病毒软件,并定期扫描计算机。

- 备份数据: 定期备份重要数据,以防止数据丢失或被勒索。

- 安全浏览网页: 避免访问不安全的网站,尤其是在输入个人信息时。

- 小心社交媒体: 避免在社交媒体上透露过多个人信息。

- 教育家人和朋友: 帮助家人和朋友提升安全意识,共同构建安全环境。

3.3 移动设备的安全

移动设备是安全漏洞的一个重要来源,所以安全措施不可或缺。

- 锁定屏幕: 设置屏幕锁定,避免他人未经授权访问你的设备。

- 公共Wi-Fi: 避免在公共Wi-Fi环境下进行敏感操作,例如银行转账。

- 应用权限: 谨慎授予应用程序权限,只授予必要的权限。

- 安全应用商店: 从官方应用商店下载应用程序,避免下载来路不明的应用程序。

- 远程擦除: 启用远程擦除功能,以便在设备丢失或被盗时擦除数据。

3.4 数据泄露后的应对措施

- 修改密码: 立即修改被泄露账户的密码。

- 通知相关机构: 通知银行、信用卡公司等相关机构,冻结账户或采取其他措施。

- 监控账户活动: 密切监控账户活动,及时发现异常情况。

- 身份盗用保护: 考虑注册身份盗用保护服务,以便及时发现身份盗用行为。

3.5 最后的提醒:

安全是一个持续的过程,而不是一次性的任务。 保持警惕,不断学习新的安全知识,才能有效地保护自己和家人的数字生活。 记住,信息安全不是技术问题,更是一个文化和行为问题。只有每个人都提高安全意识,才能构建一个更加安全可靠的网络环境。

结语:

从互联网虫到物联网风暴,网络安全威胁从未停止进化。只有通过了解威胁、提升意识、采取行动,才能构建起坚固的安全屏障,保护我们的数据,守护我们的数字生活。让我们共同努力,构建一个更加安全可靠的网络环境!

除了理论知识,昆明亭长朗然科技有限公司还提供模拟演练服务,帮助您的员工在真实场景中检验所学知识,提升实战能力。通过模拟钓鱼邮件、恶意软件攻击等场景,有效提高员工的安全防范意识。欢迎咨询了解更多信息。

- 电话:0871-67122372

- 微信、手机:18206751343

- 邮件:info@securemymind.com

- QQ: 1767022898