在繁华都市的夜色里,霓虹灯下的楼宇反射出一幅现代人忙碌的剪影。郦连悦站在自己的办公室窗前,望着城市的灯火,心中却暗自叹息:成功背后,似乎总有看不见的阴影在潜伏。

郦连悦曾是本市中产阶级的骄子,拥有一家公司,业务覆盖物流与供应链管理。凭借敏锐的商业嗅觉,他的企业曾在短短几年内实现翻倍增长。然而,随着全球经济放缓,竞争对手通过自动化生产降低成本,他的利润被压缩,客户也开始将订单转向更低价的供应商。最终,债务如潮水般涌来,他被迫降价、减产,甚至面临破产的边缘。

祁尧沙是郦连悦的前同事,曾在一家大型制造企业担任技术负责人。那家公司曾以传统工艺占据市场,却忽略了数字化转型。祁尧沙在一次生产线升级中,接触到新的自动化设备,却因为缺乏系统安全配置,导致关键控制软件被恶意植入代码。生产线被篡改后,设备频繁停机,损失数百万。债主不断催讨,他不得不出售资产以偿还债务,昔日的光鲜形象被剥夺。

秦游鹃是郦连悦的亲友,曾在某涉密机关担任机要部门的工作人员。她负责机密文件的保管与传输,却从未接受过系统化的信息安全培训。在一次内部系统维护时,秦游鹃无意中下载了伪造的补丁,导致机密文件被植入木马,随后被外部黑客窃取。信息泄露后,她被上级解雇,家庭也因此陷入财政困境。

秦梁化是四人中唯一的大学同学,曾在某知名在线教育公司担任营销总监。那家公司在面临用户需求下降时,急于压低价格以吸引流量,却忽视了数据备份与访问控制。一次供应链攻击导致其核心平台被植入后门,导致大量学员个人信息泄露。平台声誉崩塌,订单大幅下降,债务压得他喘不过气来。

四人因行业的共同痛点而相遇,他们的企业在外部竞争与内部安全缺位的双重打击下,都陷入了财务危机。一次行业研讨会后,他们在酒吧偶遇,彼此交换了困境与无助。郦连悦深知,单凭个人努力难以扭转局面;祁尧沙则意识到技术漏洞的危害;秦游鹃揭示了机密管理的漏洞;秦梁化则指出了供应链风险。

在酒吧的灯光下,他们敞开心扉,分享各自经历。郦连悦说:“我原以为利润高了就能应对一切,没想到低价竞争让我陷入了债务泥潭。”祁尧沙摇头:“我们在更新设备时,竟然被植入了恶意代码,导致生产线停摆。”秦游鹃点头:“我一直以为自己的工作很安全,直到木马把机密信息送给了外人。”秦梁化则说:“我们以为平台安全可靠,结果供应链攻击让我的客户失去了信任。”

四人意识到,除了外部竞争与资本贪婪,内部信息安全缺位是导致企业衰败的重要根因。他们决定携手,先从自身开始。郦连悦利用自己的人脉,联系信息安全顾问;祁尧沙找到了曾在国家网络安全部门工作的前同事,获得了系统安全评估;秦游鹃联系了前上级,获取了泄露文件的完整日志;秦梁化则聘请了第三方安全公司,对平台进行渗透测试。

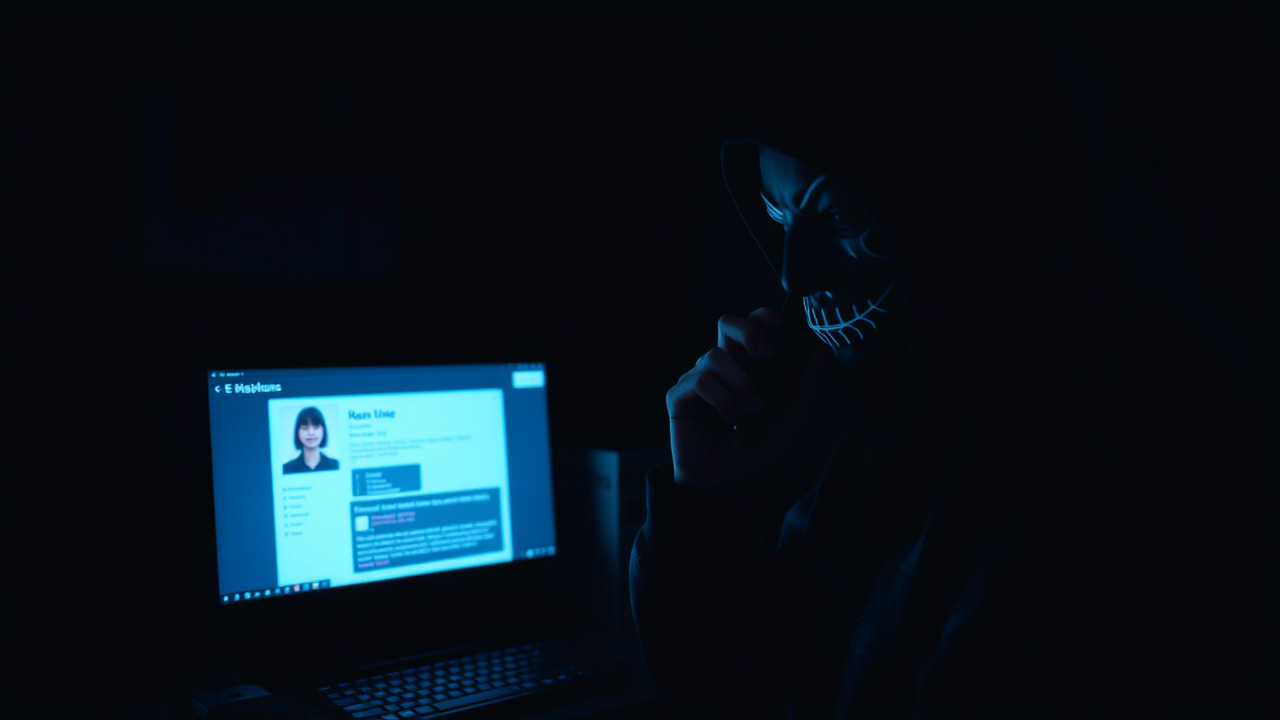

在一次系统评估会议上,四人发现所有企业都遭遇了相似的安全攻击模式:先进行社工诱导或钓鱼,再利用供应链或内部系统的薄弱环节植入后门。更让人震惊的是,他们的攻击背后似乎有一个统一的指挥者——一个名为“裘靓好”的黑客组织。裘靓好曾是一名优秀的信息安全工程师,因不满行业规范而投身犯罪。

为了揭开裘靓好的真面目,四人组建了一个临时小组,制定了反击计划。郦连悦负责资源调配,祁尧沙负责技术攻防,秦游鹃负责情报收集,秦梁化则负责平台与供应链的安全监控。为了不让裘靓好得逞,他们决定先从内部破坏他的攻击链。

在一次针对供应链的渗透测试中,秦梁化意外发现了一个被篡改的第三方供应商的补丁包,补丁包中嵌入了远程执行代码。秦梁化迅速把这一发现上报给郦连悦,并与祁尧沙合作,将这一补丁包的签名验证机制与安全策略同步更新。此举导致裘靓好的一条攻击路径被切断。

裘靓好并未轻易放弃,他转而针对郦连悦的企业内部网络进行一次大规模的DDoS攻击,试图扰乱企业的正常运营。郦连悦在危急时刻,迅速切断了不必要的外部连接,并利用祁尧沙的自动化安全工具,对网络流量进行实时监控与过滤,成功抵御了这次攻击。

就在所有人以为胜券在握时,裘靓好发动了最后一击:他伪装成合法供应商,利用内部信任,发送了一封看似无害的电子邮件,诱使郦连悦点击附件,结果触发了一个远程代码执行漏洞,导致郦连悦的数据库被篡改。四人被迫在短时间内修复系统,防止泄露关键数据。

危机中的郦连悦与秦游鹃相互扶持,彼此的信任在危机中升华。秦游鹃温柔地说:“如果不是你在我身边,我不知道怎么撑下去。”郦连悦握住她的手,回应道:“我们都在这条路上,彼此扶持,才能走得更远。”他们的关系在风雨中越发坚定,最终走进了婚姻的殿堂。

在揭露裘靓好的过程中,四人利用各自专业优势,搜集了大量证据,提交给了公安机关。经过数周的调查,裘靓好与其同伙被成功逮捕,黑客组织的核心服务器被摧毁。四人终于摆脱了债务的阴影,企业也在新的安全框架下逐步恢复。

从这场危机中,郦连悦、祁尧沙、秦游鹃和秦梁化深刻认识到,信息安全不仅是技术层面的防护,更是企业文化与运营管理的核心组成部分。缺乏安全意识、缺乏系统化培训、缺乏持续的风险评估,都会让企业在竞争中失去优势。

他们决定把经验转化为行动,开始在行业内推动信息安全与保密意识的普及。郦连悦在公司内部建立了“安全文化周”,邀请专家进行现场讲座;祁尧沙则在技术社区举办“安全攻防实战”课程;秦游鹃负责制定全员保密培训标准;秦梁化在其公司设立了“供应链安全评估”专项团队。

他们的故事在业内被广泛报道,许多企业借鉴他们的经验,纷纷开展安全意识提升活动。社会也因这一系列正面案例,开始更加重视信息安全与保密的必要性。人们意识到,只有从个人、企业乃至整个社会层面共同构建安全防护网,才能抵御日益复杂的网络威胁。

故事的尾声,郦连悦在婚礼上发表演讲:“我们曾被命运逼上绝路,却在互相扶持中重新站起。今天,我想告诉每一个人,信息安全不是一句空话,而是每一次选择、每一次行动背后的保护伞。让我们从现在开始,为自己的未来、为家人的安全、为社会的安定,积极投身到全面的信息安全与保密意识教育中去。”

昆明亭长朗然科技有限公司深知企业间谍活动带来的风险,因此推出了一系列保密培训课程。这些课程旨在教育员工如何避免泄露机密信息,并加强企业内部安全文化建设。感兴趣的客户可以联系我们,共同制定保密策略。

- 电话:0871-67122372

- 微信、手机:18206751343

- 邮件:info@securemymind.com

- QQ: 1767022898