现如今,人们越来越依赖智能手机和无线网络,提供免费上网服务成为许多商家招揽顾客的必备手段。走在城市大街小巷,餐馆、酒店、商场的醒目位置都贴有Wi-Fi标志,如“本店Wi-Fi已覆盖”、“免费无线上网”等等。

Wi-Fi无线网络逐渐成为人们现实生活中不可缺少的一部分。

从技术上讲,Wi-Fi热点是一种无线通信协议,手机、平板电脑、笔记本电脑等移动终端可以通过这个协议相互连接和通信。由于使用方便、价格便宜,Wi-Fi的发展非常迅猛,政府、电信运营商也力推公共场合的免费Wi-Fi。

Wi-Fi的风险

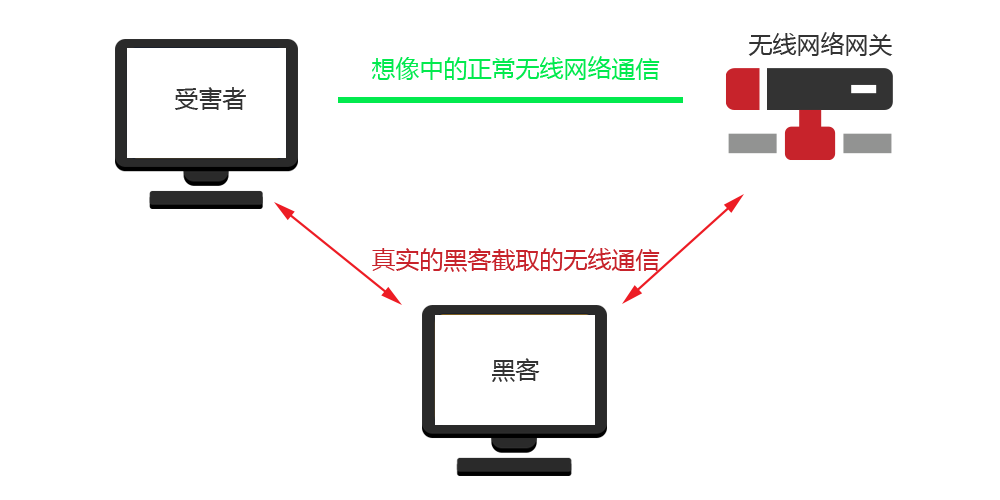

移动终端与互联网之间通过各种网络通信设备相连,这些网络通信设备是数据传输的一个个节点,如果某个节点,例如假冒热点是黑客设置的,则从中通过的数据就可以轻而易举地被黑客截获。

构建一个假冒热点的成本非常低,购买信号发射设备只要几百元。甚至直接拿常用的笔记本电脑就可以,设备的使用也很简单,基本没有太大技术含量,不需要成为电脑专家。

公共场合Wi-Fi

使用前一定要先辨别该Wi-Fi的合法性。首先要向Wi-Fi提供方确认Wi-Fi的名称。其次,如有密码,要向Wi-Fi提供方询问密码。无需密码可直接访问的Wi-Fi风险较高,尽量不要使用。

那么,有密码保护的公共WIFI就可以放心使用吗?昆明亭长朗然科技有限公司网络安全顾问董志军对此表示:即使有密码保护的Wi-Fi,也潜藏了等待您登录的网络罪犯,一旦您登录,他们就可以查看您的计算设备上的所有未加密通信内容。这是因为网络罪犯可能利用无线网络天然的弱点,冒充网关,截取了您的无线网络流量,即网络安全界称的“ARP欺骗”和“中间人攻击”。

不要打开Wi-Fi的自动连接功

如果您打开了自动连接功能,手机会自动连接曾经使用过的Wi-Fi。如果黑客使用同样的Wi-Fi名称建立一个假冒热点,您的手机也会自动连接上去,进而造成信息的泄露。

使用公开的Wi-Fi

切勿直接登录公共WiFi网络。它们不适合个人或业务用途。使用公开的Wi-Fi时,亦不要登录支付宝进行购物,也不要登录网上银行进行转账操作。重要的个人信息和账号要避免在使用公开Wi-Fi时输入。

使用公共WiFi的唯一安全方法是启用虚拟专用网络VPN。VPN通过屏蔽初始IP地址并加密所有的在线数据传输来提高安全性。切记要使用可信的,如您的工作单位提供的VPN服务。

多年来,昆明亭长朗然科技有限公司致力于全民的网络安全意识提升,我们帮助众多知名企业对员工进行安全意识教育,我们有在线的信息安全学习系统,以及大量的课程资源可供选购用于内部培训。如果您有兴趣了解更多,欢迎联系我们。

- 电话:0871-67122372

- 手机:18206751343

- 微信:18206751343

- 邮箱:[email protected]

- QQ:1767022898