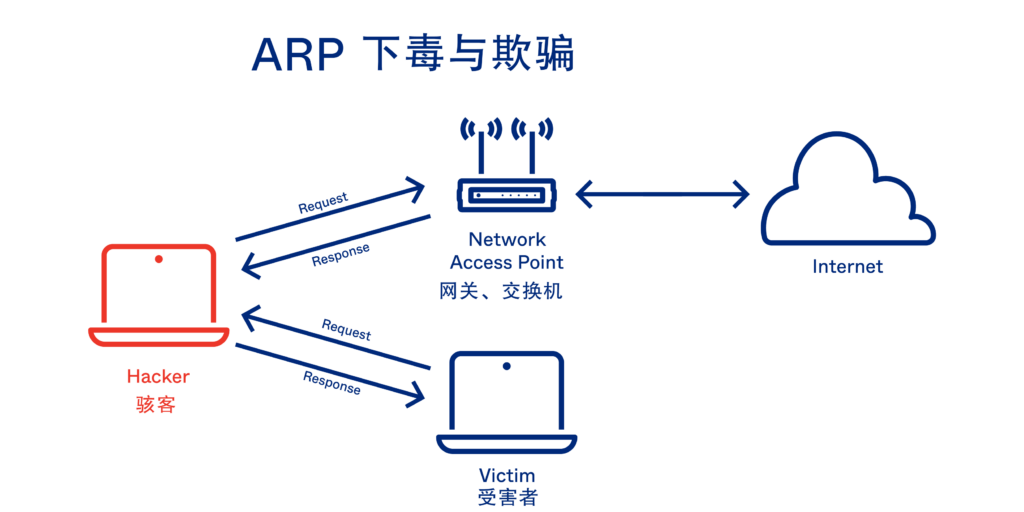

近几年,ARP欺骗让不少企业内网管理员头痛不已,简单从网站上下载一个程序,稍事配置,便可轻易窃取处于内部同一网段中的任何一台机器的流量。网络管理员只能在网络交换设备上将网关等重要机器的Mac地址同IP地址进行绑定,以减轻网络故障的发生率,但是仍有网络终端强行抢占网关等重要设备的资源,让内部网络处于混乱。

随着WIFI的日益普及,基于有线网络的ARP攻击方式现在即将蔓延至无线网络,不过多数善良的智能终端用户显然并未充分认识到这一点,人们会被教育说开放式未加密的WIFI很危险,甚至也知道WEP也不堪一击。多数人们并不明白的是无线网络天生就是不安全的,无线网络中的数据通讯会漂浮在空中信号所能覆盖的距离内,而只能通过线缆的物理连接才能获得通过有线网络传输的数据。

可悲的是由于区域和城乡差距造成的信息化差距,多数人的信息安全意识并不足够,却自以为是,不肯谦虚学习,他们可能会辩论说使用了WPA2安全机制和最强的加密算法,黑客无法窃取无线流量,却不知攻击者借助的手段可能并不是强力破解这些加密系统。

基于iOS平台的iPhone和iPad都有简单的Pirni程序来进行ARP欺骗,Android平台更是黑客的利器,这里支持ARP欺骗的Packet Sniffer程序充斥在应用商店。CNNIC发布的最新互联网安全调查报告称移动互联网终端已经超过个人电脑,吸取PC时代的互联网安全事故历史教训,我们可以预见的是:黑客将远程穿梭跳跃于被控制的智能终端上,不时发起远程溢出攻击和ARP欺骗攻击,侦听、筛选和回传重要数据,甚至制作自动化的蠕虫,用于对终端设备进行渗透和遥控,以及搜索和披露各类机密数据……

如果说设备厂商、软件厂商和运营商可能会窃取智能移动终端用户隐私的话,WIFI窃贼可能控制人们的终端设备或窃取网络通讯流量及网络身份。

有什么应对之道么?昆明亭长朗然科技有限公司安全研究员Bob Xue说:移动终端设备属于个人计算,但也越来越多地用于工作,安全负责人要积极制定和发布智能终端的安全标准,并且采用必要的移动终端安全管理方案和系统,更秣的一点是对用户进行必要的安全意识教育和安全技能操作培训。

首先是保障设备本身的安全,多数设备都有安全相关的功能设置,教育用户学习和启用这些必要安全功能。

其次是关于应用程序的安装,当有免费的软件时,国人不愿意花些小钱,这也是可以理解的,不过要确保软件来源的可靠,要让用户了解到非可信来源的软件可能带来的数据丢失和恶意扣费问题。说到免费软件不得不提到破解,要让用户理解jailbreak和root可能带来的额外法律和安全风险,技术上至少要保证用户修改默认的root密码。

接着,如同保障PC的安全一样,要不断提醒和督促用户及时更新系统及各类应用软件,使用云存储的同时也定期手工备份重要数据。

最后,回到防范基于WIFI的ARP欺骗上,要教育用户在使用WIFI时传输重要数据前,基本的动作是启用VPN连接到可信的网络接入……

智能终端和WIFI的商业应用越来越广泛,攻击者利用无线终端设备、无线用户、无线网络做中介或跳板进入核心的商业信息系统的案子已经初现于媒体。网络信息安全专家可以在无线网络管理上加强,在终端设备和无线用户层面,用户的WIFI安全意识最提升为迫切。