开篇:头脑风暴·想象未来的“黑暗森林”

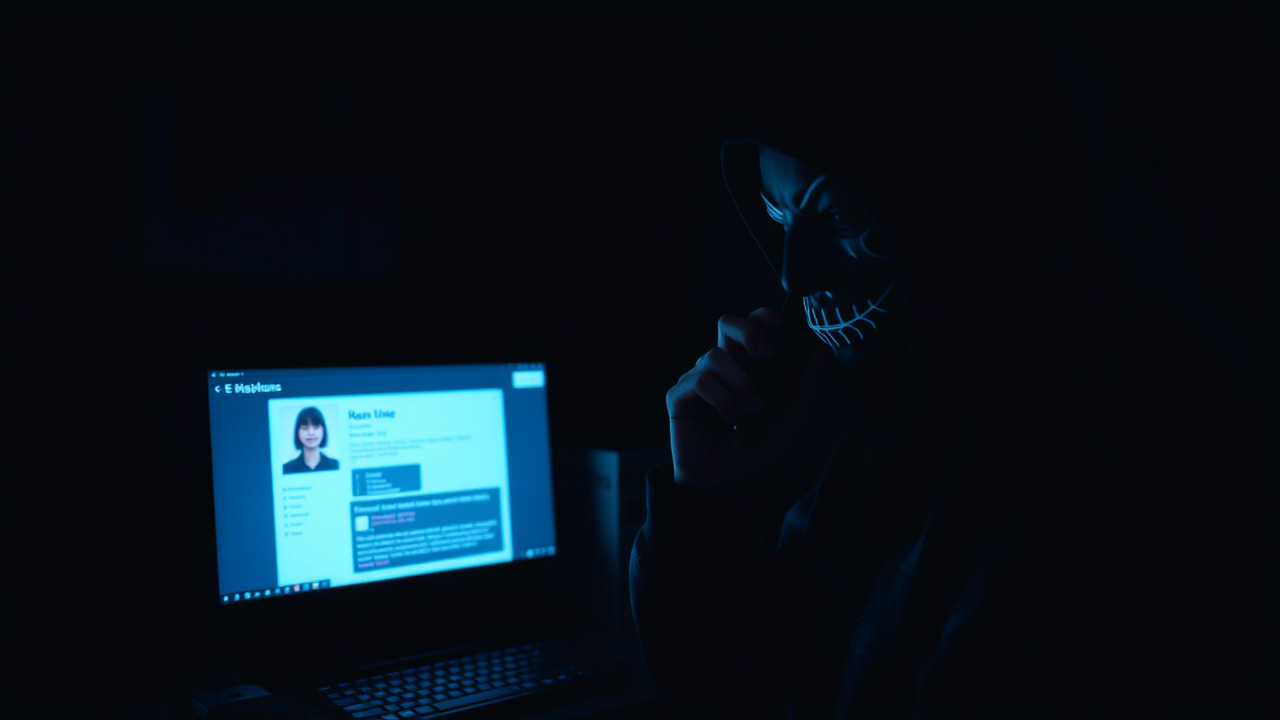

当我们在办公室里敲击键盘、在会议室中翻阅报表时,是否想过,窗外的高楼大厦、车间的自动化生产线、乃至公司内部的无人物流机器人,正悄然织成一张错综复杂的“数字网”。这张网像是《庄子·逍遥游》中那浩瀚的天地,既给我们带来了前所未有的效率与便利,也潜藏着无形的危机。若把这张网比作一片“黑暗森林”,每一个节点都是潜在的猎手或猎物,稍有不慎,便可能酿成“星火燎原”的安全事故。

下面,我将通过 四个典型且具有深刻教育意义的真实案例,帮助大家在脑海中构筑起安全防御的“思维防线”。每个案例均来源于业内调查与公开报道,直指当前信息安全的痛点与趋势,旨在让每位同事在阅读中产生共鸣,在思考中提升警惕。

案例一:“赏金失灵”——Bug Bounty 项目沦为“低价竞争赛”

背景

2025 年底,全球知名的某互联网公司开放了面向全球安全研究员的 Bug Bounty 计划,悬赏高达 5 万美元的零日漏洞。计划上线后,短短两个月内便收到了超过 10 万条报告,绝大多数是 “低挂果”——如信息泄露的 URL、弱密码提示、跨站脚本(XSS)等。

事件经过

– 竞争激烈:大量新人研究员为抢夺高额奖励,采用自动化脚本批量扫描目标,导致同一漏洞被多位研究员重复提交。

– 支付延迟:公司内部审计流程繁琐,奖励发放周期从原本的 15 天拖至 45 天,引发研究员不满。

– 质疑裁决:数十起高危报告因“复现难度大”被“低等级”评定,研究员对评审标准产生质疑,公开在社交媒体抱怨。

安全后果

– 漏洞滞留:因奖励发放迟缓和评审争议,部分高危漏洞未能及时修复,导致实际攻击者利用后在同一年内造成约 2.3 万美元的业务损失。

– 人才流失:优秀的安全研究员转向更具激励机制的 PTaaS(渗透测试即服务)平台,导致公司 Bug Bounty 项目活跃度急速下降。

案例启示

1. 奖励机制要与风险匹配:单纯以金钱吸引并不足以保证高质量报告,需在评审标准、奖励金额与漏洞危害度之间建立合理对应关系。

2. 流程透明化:及时、公开的奖励发放与评审解释能够提升研究员的信任感,减少负面情绪。

3. 避免“一刀切”:对低挂果与复杂漏洞应设立分层次的奖励体系,鼓励深度技术研究。

“金玉其外,败絮其中”。——《诗经·大雅》提醒我们,外在的诱惑若无法支撑内在的价值,最终只能自相矛盾。

案例二:“合作之光”——PTaaS 模式让渗透测试更具价值

背景

2026 年初,Cobalt 发布《2026 Pentester Profile Report》,指出超过 68% 的资深渗透测试工程师更倾向于合同式渗透测试(PTaaS),而非传统的 Bug Bounty 项目。

事件经过

– 项目概述:一家大型制造企业在进行数字化转型期间,引入 PTaaS 服务,对其 ERP、MES(制造执行系统)以及新上线的无人搬运机器人系统进行全链路渗透测试。

– 协同沟通:渗透测试团队与企业内部安全运营中心(SOC)实现实时会议,针对发现的业务逻辑漏洞,现场演示攻击路径,并同步记录日志。

– 深度修复:在发现一个涉及供应链系统的权限提升漏洞后,测试团队与业务团队共同制定了“分阶段修复计划”,并在两周内完成了漏洞闭环。

安全成效

– 高危漏洞发现率提升 42%:相较于以往仅靠 “黑盒” 测试的方式,PTaaS 的“灰盒 + 业务访谈”模式显著提升了高危漏洞的发现率。

– 降低误报率:实时沟通使得误报率从 15% 降至 3%,大幅节约了漏洞验证的时间成本。

– 业务连续性提升:通过提前发现关键业务流程的薄弱环节,企业在后续的系统升级中避免了潜在的生产停线风险。

案例启示

1. 合作而非对抗:渗透测试不再是单向的攻击,而是与业务团队的“共谋”,帮助企业在安全与业务之间找到平衡。

2. 时间价值:固定的测试窗口与明确的时间表能够让安全团队专注于深度分析,避免“散弹式”快速提交的低价值报告。

3. 知识共享:通过技术报告、现场演示以及后期培训,渗透测试成果得以转化为企业内部的安全能力提升。

“合抱之木,生于毫末”。——《左传》说明,伟大的成果往往源于细微的合作与积累。

案例三:“影子 AI”——未受监管的内部模型导致信息泄露

背景

在 2025 年底,某金融机构内部开发了一套基于大模型的 “信用评分助手”,用于辅助风控人员快速评估贷款申请。该模型未经严格的安全评估,直接嵌入了生产环境。

事件经过

– 模型训练泄露:模型在训练过程中使用了未经脱敏的客户原始数据,其中包含身份证号码、收入信息等敏感信息。

– API 滥用:外部攻击者通过对外暴露的 REST API 进行无限制调用,获取了模型输出的“相似度分数”。通过逆向推断,攻击者成功重建了部分原始数据。

– 内部员工误操作:一名业务员在 Slack 中误将模型 API 密钥粘贴至公共频道,导致全公司范围内的密钥泄露。

安全后果

– 合规风险:因泄露了大量个人金融信息,机构被监管部门处以 500 万美元的罚款,并进入监管整改期。

– 声誉受损:公开事件导致客户信任度下降,新增贷款业务下降约 12%。

– 技术成本激增:事后为修复模型漏洞,投入了超过 200 万美元的人力与时间进行数据脱敏、权限细化与审计体系建设。

案例启示

1. AI 项目必须纳入安全生命周期:模型训练、部署、运维每一阶段都应进行风险评估与合规审查。

2. 最小权限原则:对外提供的 API 必须限制调用频率、访问来源,并使用强身份验证。

3. 安全意识渗透至每位员工:即使是非技术岗位的员工,也需要了解敏感信息的处理规则,防止“社交工程式”的误泄露。

“防微杜渐,岂止于防患未然”。——《论语》告诫我们,防范应从细节入手。

案例四:“无人车盗窃案”——自动化物流系统的物理安全失衡

背景

2026 年春,某大型物流企业在其国内 5G 智慧仓库中部署了 200 台无人搬运机器人(AGV),实现全自动化的拣选与搬运。机器人通过中心控制系统接受任务指令,并配备了 RFID 读取器。

事件经过

– 网络钓鱼:攻击者通过钓鱼邮件获取了仓库管理系统(WMS)管理员的凭证。

– 指令篡改:利用获取的凭证,攻击者登陆控制平台,向部分机器人下达“伪造拣选指令”,让机器人将高价值商品搬运至未经授权的出口。

– 内部监控失效:机器人在执行指令时,摄像头的录像因系统异常被中断,导致现场安保人员未能及时发现异常。

– 盗窃成功:在 48 小时内,价值约 800 万元的电池组与电子元件被非法转运出仓库。

安全后果

– 直接经济损失:企业直接损失约 850 万元。

– 供应链中断:被盗商品涉及关键原材料,导致后续生产线延误约 3 周。

– 监管处罚:因为未能对自动化系统进行安全审计,企业被工信部下发整改通知书。

案例启示

1. 物理层面的安全同样重要:无人化系统的安全必须兼顾网络防护、身份验证与物理监控的多重防线。

2. 分层授权:重要的控制指令应采用多因素授权(如 OTP、硬件令牌)进行二次确认,防止单点凭证泄露导致全局危机。

3. 异常检测:对机器人行为进行实时异常检测,结合摄像头、传感器与行为模型,当出现异常行为时自动触发警报并进入“安全模式”。

“兵马未动,粮草先行”。——《孙子兵法》提醒我们,未雨绸缪是防御的最佳策略。

〡 数字化、智能化、无人化的融合趋势:安全的“新边疆”

从上文四个案例可以看出,技术越先进,攻击面越广。在当下的企业运营中,智能化(AI、机器学习)、数字化(大数据、云原生)以及无人化(机器人、自动化生产线)已经深度融合,形成了新一代业务平台。这些平台的共同特征包括:

- 高度互联:系统之间通过 API、消息队列、微服务进行实时交互。

- 数据驱动:核心业务决策依赖海量结构化与非结构化数据。

- 自动化执行:从业务流程到安全检测,均采用脚本或机器学习模型完成。

在这种背景下,信息安全不再是“IT 部门的事”,而是全员共同的责任。我们必须把安全意识的种子,植入每一位职工的日常工作之中,让每一次点击、每一次配置、每一次数据共享都成为防御链条的一环。

〡 号召:即将开启的《信息安全意识培训》——为自己、为企业、为行业筑起“安全长城”

1️⃣ 培训定位

- 全员覆盖:从研发、运维、市场到人事、财务,所有岗位均需参与。

- 分层递进:针对不同岗位设置基础、进阶、专家三层课程,确保学习内容与工作职责对应。

- 场景化教学:结合上述真实案例,以“情景剧+实战演练+红蓝对抗”的方式,让学员在模拟环境中亲自体验攻击与防御的全过程。

2️⃣ 培训内容概览

| 模块 | 关键要点 | 预期收益 |

|---|---|---|

| 安全基础 | 密码管理、钓鱼辨识、多因素认证、云安全基础 | 防止最常见的社交工程攻击 |

| AI 安全 | 模型训练合规、数据脱敏、API 访问控制 | 降低 AI 项目泄露风险 |

| 渗透测试与 PTaaS | 合作式渗透测试流程、漏洞报告规范、补丁管理 | 提升高危漏洞的发现与修复效率 |

| 无人系统防护 | 机器人指令审计、异常行为检测、物理监控融合 | 防止自动化系统被恶意操控 |

| 合规与审计 | GDPR、PCI DSS、国内网络安全法要点 | 确保业务合规,避免巨额罚款 |

| 应急响应 | 事件分级、快速隔离、取证与报告 | 缩短攻击响应时间,将损失降至最低 |

3️⃣ 培训方式

- 线上微课 + 线下研讨:微课时长 5‑10 分钟,便于碎片化学习;每月一次线下研讨,邀请内部安全专家与外部红队分享实战经验。

- 演练平台:建设专属的“安全实验室”,提供真实的渗透测试环境、AI 模型攻击脚本、机器人指令篡改演练等,让学员在“动手”中加深记忆。

- 积分激励:完成课程并通过考核可获得安全积分,积分可兑换公司内部福利或用于参加年度安全创新大赛。

4️⃣ 参与方式

- 报名渠道:公司内部门户 → “学习与发展” → “信息安全意识培训” → 报名。

- 时间安排:首批课程将在 2026 年 4 月 15 日 开始,每周二、四晚上 20:00-21:00(线上)以及每月第一周的周五下午 14:00(线下)。

- 考核方式:每个模块结束后会有 10 道选择题与一次实战任务,合格率 80% 以上方可获得结业证书。

古语有云:“千里之行,始于足下”。 让我们从今天的学习开始,为企业的数字化转型保驾护航,为个人的职业发展添砖加瓦。

〡 结语:安全是企业的“硬通货”,也是每位员工的“必备武器”

在这个 “AI 赋能、机器人协作、数据驱动” 的时代,信息安全已经不再是技术团队的专利,而是 全员参与的系统工程。从 “赏金失灵” 到 “合作之光”,从 “影子 AI” 到 “无人车盗窃案”,案例告诉我们:风险点无处不在,防御思路必须全局化、细节化、协同化。

今天的我们,不仅要 “知其然”,更要懂其所以然。只要每位同事都把安全的理念、工具、流程内化于日常工作,企业的数字化、智能化、无人化之路才能行稳致远。让我们在即将开启的《信息安全意识培训》中,携手学习、共同成长,用智慧与行动筑起 “不可逾越的安全长城”。

昆明亭长朗然科技有限公司的信息安全管理课程专为不同行业量身定制,旨在提高员工对数据保护重要性的认知。欢迎各界企业通过我们,加强团队成员的信息安全意识。

- 电话:0871-67122372

- 微信、手机:18206751343

- 邮件:info@securemymind.com

- QQ: 1767022898