在信息时代,数据如同企业的血液,客户的个人信息更是企业的命脉。保护客户的个人身份信息(PII)不再是技术部门的专属责任,而是需要全员参与、共同守护的使命。正如古人所言:“守而安之,则国之安也。”信息安全,正是构建现代社会安全稳定的基石。

最小权限原则:信息安全的第一道防线

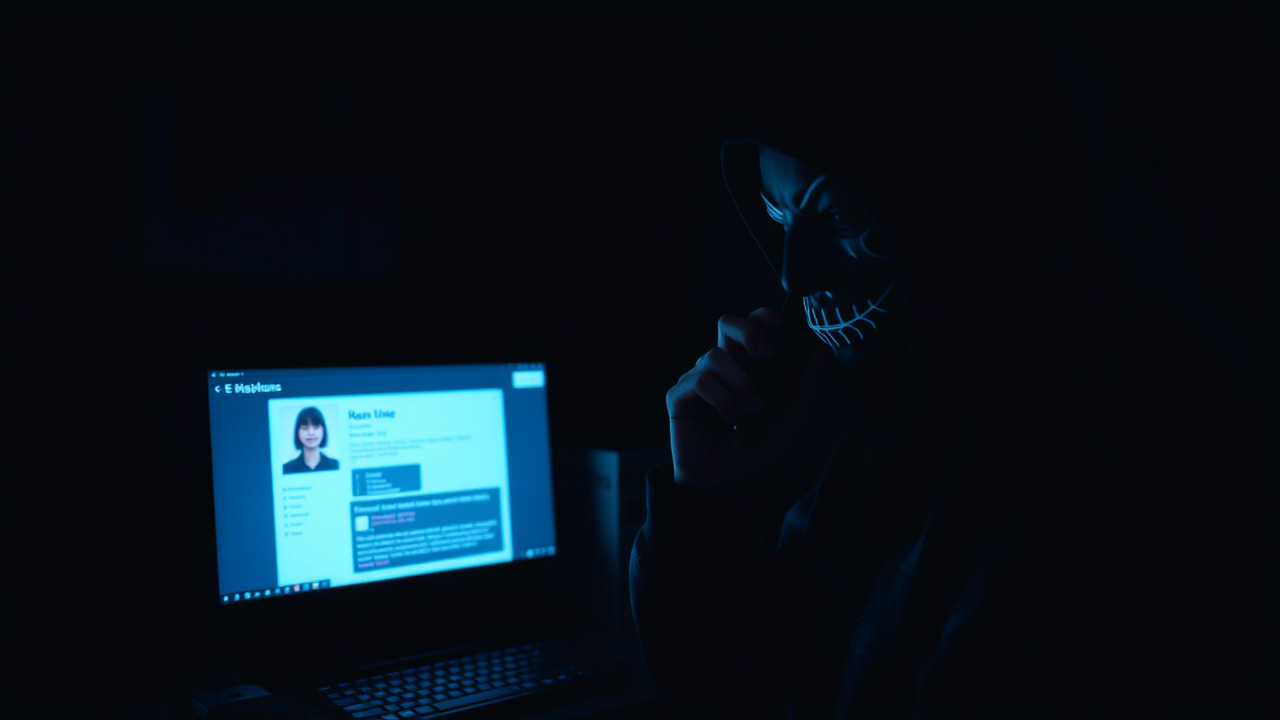

我们常常听到“最小权限原则”,它并非简单的技术术语,而是对信息安全思维的深刻体现。这意味着,每个人只应该被授予完成工作所需的最低限度的访问权限。想象一下,如果给所有员工都开放了所有数据,那将如同给城堡的大门都打开,任由黑客随意闯入。

然而,现实往往并非如此。我们可能会遇到一些情况,员工因为“方便”、“效率”等理由,试图绕过最小权限原则。比如,销售人员为了快速获取客户信息,未经授权直接访问了客户关系管理系统的高级权限模块;客服人员为了解决问题,未经审批获取了其他部门的敏感数据。这些看似“合情合理”的行为,实则如同打开了潘多拉魔盒,为安全风险埋下了隐患。

案例一:为了“效率”而忽视安全

张明是销售部的一名员工,工作效率一直被领导肯定。一次,他为了快速找到一个潜在客户的详细信息,直接从公司数据库中下载了该客户的家庭住址、银行账号等敏感数据,并将其复制到自己的个人电脑上,以便随时查阅。他认为这样做可以节省时间,提高工作效率,而且他相信自己会妥善保管这些数据。

然而,张明没有意识到,他的个人电脑并没有安装杀毒软件,且密码过于简单。在一次网络攻击中,黑客成功入侵了他的电脑,窃取了这些敏感数据,并将其用于诈骗活动。最终,公司不仅遭受了巨大的经济损失,还面临着法律诉讼的风险。

张明的案例深刻地揭示了“效率至上”的误区。信息安全并非阻碍效率,而是保障效率的前提。真正的效率,是建立在安全可靠的基础之上的。

案例二:出于“好奇”而触碰红线

李华是市场部的实习生,对公司内部的系统架构非常好奇。一次,他在未经授权的情况下,尝试访问了公司内部的财务系统,试图了解公司的财务状况。他认为这样做是为了更好地完成工作,并为公司提供一些有价值的建议。

然而,李华的行为严重违反了信息安全规定。他不仅触碰了公司内部的敏感数据,还可能对系统造成破坏。幸运的是,他的行为被安全部门及时发现,并得到了有效阻止。

李华的案例提醒我们,好奇心固然是学习的动力,但在信息安全领域,好奇心也可能带来巨大的风险。我们应该遵守信息安全规定,切勿未经授权访问敏感系统和数据。

案例三:为了“帮助同事”而违反规定

王丽是人力资源部的一名员工,她发现一位同事忘记了密码,无法登录工作系统。为了帮助同事解决问题,她未经授权,使用同事的账号和密码登录了系统,并帮同事重置了密码。

然而,王丽的行为同样违反了信息安全规定。她不仅侵犯了同事的隐私,还可能为同事的账号安全带来风险。如果同事的账号被黑客利用,后果将不堪设想。

王丽的案例说明,即使出于善意,也必须遵守信息安全规定。我们应该通过合规的渠道帮助同事解决问题,切勿采取任何违反规定的行为。

案例四:抵制安全措施,忽视风险

赵刚是技术部的一名工程师,他对公司最近实施的安全审计系统非常抵制。他认为这个系统会影响他的工作效率,而且他相信自己不会做任何违法的事情,所以不需要被监控。

然而,赵刚的抵制行为实际上是一种非常危险的认知偏差。安全审计系统并非为了监控员工,而是为了保护公司的数据安全。如果赵刚的行为存在安全风险,安全审计系统可以及时发现并发出警报。

更重要的是,赵刚的抵制行为也反映了他缺乏安全意识。他没有意识到,即使他本人没有恶意,也可能因为自己的疏忽而给公司带来风险。

信息化、数字化、智能化时代的信息安全挑战

我们正处在一个前所未有的信息化、数字化、智能化时代。云计算、大数据、人工智能等新兴技术的快速发展,为企业带来了巨大的机遇,同时也带来了前所未有的安全挑战。

- 数据泄露风险日益增加: 随着企业数据存储在云端和各种设备上的数量不断增加,数据泄露的风险也日益增加。黑客可以利用各种技术手段,入侵云服务器、窃取数据、勒索赎金。

- 网络攻击手段层出不穷: 黑客攻击手段不断升级,从传统的病毒攻击到如今的勒索软件攻击,攻击方式越来越隐蔽、越来越复杂。

- 内部威胁风险不容忽视: 员工的疏忽、恶意行为,甚至是被攻击者渗透的内部人员,都可能成为企业安全漏洞。

- 物联网安全风险突出: 物联网设备的普及,带来了大量的安全风险。这些设备往往缺乏安全防护,容易被黑客入侵,成为攻击企业的入口。

全社会共同提升信息安全意识的呼吁

面对日益严峻的信息安全挑战,我们呼吁全社会各界,特别是包括公司企业和机关单位的各类型组织机构,积极提升信息安全意识、知识和技能。

- 企业: 企业应建立完善的信息安全管理体系,加强员工安全意识培训,定期进行安全漏洞扫描和渗透测试,并建立应急响应机制。

- 机关单位: 机关单位应严格遵守信息安全规定,加强数据安全管理,保护公民个人信息,并提高信息安全防护能力。

- 个人: 个人应提高安全意识,保护个人账号安全,不随意点击不明链接,不下载不明软件,并定期更新杀毒软件。

- 教育机构: 教育机构应加强信息安全教育,培养学生的安全意识和技能,为国家培养更多信息安全人才。

信息安全意识培训方案

为了帮助企业和机关单位提升信息安全意识,我们提供以下简明的培训方案:

- 外部服务商合作: 购买专业的安全意识培训内容产品,例如互动式视频、案例分析、模拟攻击等。

- 在线培训平台: 采用在线培训平台,提供灵活便捷的培训方式,方便员工随时随地学习。

- 定制化培训课程: 根据企业和机关单位的具体需求,定制化培训课程,例如数据安全保护、网络安全防护、内部威胁管理等。

- 定期安全意识测试: 定期进行安全意识测试,评估员工的安全意识水平,并根据测试结果进行针对性培训。

- 安全意识宣传活动: 定期开展安全意识宣传活动,例如安全知识竞赛、安全主题讲座、安全宣传海报等。

昆明亭长朗然科技有限公司:您的信息安全坚实后盾

在构建坚固的信息安全防线方面,昆明亭长朗然科技有限公司始终站在行业前沿。我们不仅提供全面的信息安全产品,更致力于打造全方位的安全意识教育体系。

我们的信息安全意识产品和服务涵盖:

- 定制化安全意识培训课程: 针对不同行业、不同岗位的员工,提供定制化的安全意识培训课程,内容涵盖数据安全、网络安全、内部威胁等多个方面。

- 互动式安全意识培训产品: 提供互动式视频、案例分析、模拟攻击等培训产品,让员工在轻松愉快的氛围中学习安全知识。

- 安全意识评估工具: 提供安全意识评估工具,帮助企业和机关单位评估员工的安全意识水平,并制定针对性的培训计划。

- 安全意识宣传活动策划: 提供安全意识宣传活动策划服务,帮助企业和机关单位开展安全意识宣传活动,提高员工的安全意识。

我们相信,只有全员参与、共同努力,才能构建一个安全可靠的信息环境。选择昆明亭长朗然科技有限公司,就是选择一份安心,一份保障,一份未来。

守护数字生命,从提升信息安全意识开始。

昆明亭长朗然科技有限公司的服务范围涵盖数据保护、风险评估及安全策略实施等领域。通过高效的工具和流程,我们帮助客户识别潜在威胁并加以有效管理。欢迎您的关注,并与我们探讨合作机会。

- 电话:0871-67122372

- 微信、手机:18206751343

- 邮件:info@securemymind.com

- QQ: 1767022898